主页 > imtoken最新版官网 > 监管部门通知“挖矿”,正确响应时间发布时间:2021-12-31 11:32

监管部门通知“挖矿”,正确响应时间发布时间:2021-12-31 11:32

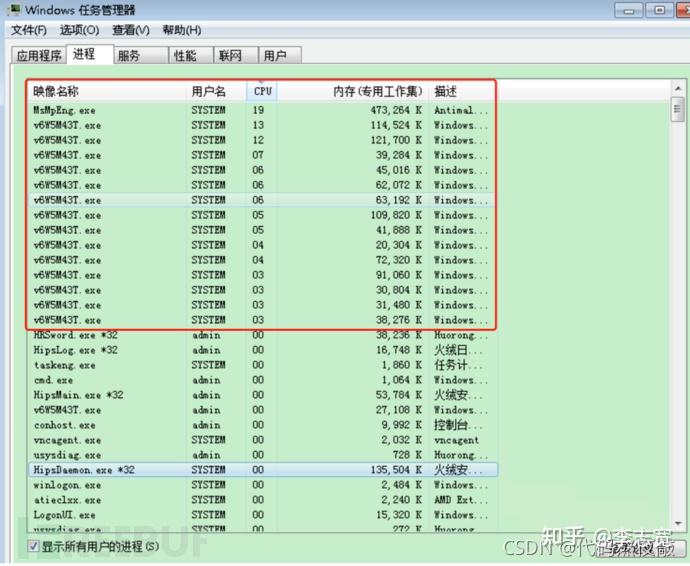

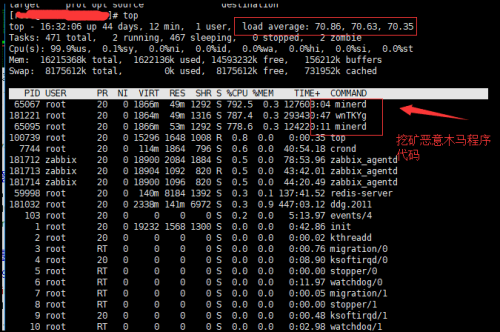

3、访问矿池或虚拟币服务器的目标IP

在这些情况下,我们可以从以下两个方向入手:

1)@ >威胁情报机制

这是一种常用的技术手段。每个威胁情报厂商都有比较丰富的矿机样本。用户只需在安全设备上开启该功能即可进行检测。是的,这个方法适用于上面的前两种形式。

2)流量识别机制

与“挖矿”相关的流量也可以看作是一种应用协议。因此,通过流量识别设备准确的应用识别能力虚拟货币挖矿最新新闻,可以直接识别网络中的“虚拟货币”协议,快速发现“挖矿”行为。该方法适用于上述第三种形式。

ps。通知中通常包含很多有用的信息,包括时间、目标IP、域名等,查询时不要忘记使用。

pps。如果“挖矿”域名和虚拟货币在Panabit中被屏蔽了,这种情况应该去【系统日志】-【丢包】查询拦截策略的命中记录,找出被屏蔽的内网IP ,从而发现可能的“挖矿”终端。

以上两种查询方式其实有一个共同点:查询简单方便。但查询的便捷性是有前提的,即网络大数据技术能力的建设。说白了,数据稳如狗在手,需要的时候动动手指就可以查询,免得急着去看医生。

另一个例子是最近讨论的Log4j2漏洞,它的查询也很简单(当然前提是保存了URL记录):直接查询URL关键字包含“jndi:”的记录就可以找到很多详细分析可疑线索。

那么,如何构建这样的大数据技术能力?

02

网络大数据技术能力建设

1)@>选择合适的探针

关于探针的选择,可以参考我们之前的文章,这里不再赘述:

用户应该如何选择适合自己的流量探测设备? (第 1 部分)

用户应该如何选择合适的探头设备? (下)

简单来说,探针就是网络大数据的起点。探针设备提供的原始数据是否完整、准确,关系到最终的分析结果。

2)大数据分析技术

所谓的“大数据”并不是简单的大量数据的积累。大数据的核心在于对数据的合理处理和分析。

网络中的原始数据包,经过探测设备处理后,提取常用数据类型,形成数据仓库。在此基础上,分析设备应用各种统计分析工具进行深加工,最终呈现出我们需要的分析结果。

3)异常建模

除此之外,如何积极、持续地分析和发现新的异常线索呢?以下两种建模方式值得我们选择:

在已知中搜索异常

所谓大隐于市,异常通信内容被隐藏和伪装在普通协议中,恶意应用的常用手段有很多。如果可以为识别出的协议建立数据仓库,基于协议、目标目的地、域名、URL、DNS请求、用户身份、地理位置、UA等元数据,然后搜索它们的统计规则波动、差异和排序。异常变更,最终通过对锁定的异常变更会话数据的深入原始数据分析,可以找到很多问题的答案。

从未知中排除是正常的

通常被识别引擎判断为未知的协议数据分为三种:1)@>普通协议、2)已经缺失识别已知协议数据、3)广泛使用的异常协议。可以通过对同一目标的其他识别结果进行交叉检查,排除大量第二种情况,然后结合交叉地理位置、使用频率等,剩下的1)3@>和3) 将快速浮动。出水。 1)3@>和1)4@>分别也是APT型未知威胁发现和黑产品未知威胁发现的重点分析对象。

关于异常分析的更多信息,请参考我们之前的文章:网络全数据包捕获,是时候有第二个选项了

在疫情期间虚拟货币挖矿最新新闻,人们的出行记录、联系日志、访客登记等基本信息变得尤为重要。收集所有可能的广义数据的目的是对大数据进行分析和预测,尽快获得疫情的进展。网络安全也是如此。网络大数据技术能力建设,可以帮助网络管理者分析异常流量和威胁行为,防范安全事件。

对于用户来说,核心是建立长期的网络大数据采集、查询、建模能力。当威胁来临时,它可以成为查询任务,而不是急于购买新的临时设备应急。

如果您想调查“挖矿”等行为,或者对网络大数据能力建设感兴趣,Panabit可以为您提供相关解决方案,您可以扫描下方二维码联系我们。

1)7@>

更精彩:

视频会议专线应急部署与保障

世界上没有免费的午餐……?

网络设备的轻量级威胁情报嵌入方法来了